Werld

-

Posts

436 -

Joined

-

Last visited

-

Days Won

6

Content Type

Profiles

Forums

Gallery

Downloads

Blogs

Events

Posts posted by Werld

-

-

21 минуту назад, AL_O сказал:

а реализация от кинетик ВИДИМО пока что не отвечает.

У кинетика реализован SNTP сервер. SNTP основан на NTPv3. Как видно из ваших же скриншотов в захваченных пакетах, то при успешных синхронизациях используется ntp version 3, а при неудачных ntp version 1. Винда умеет в sntp, но при использовании консольной утилиты w32tm, видимо, всегда используется ntp version 1. А если добавить сервер, как ниписал выше @PASPARTU, то винда будет успешно синхронизировать время, видимо перебирая версии ntp.

-

1

1

-

-

-

23 часа назад, Amid000 сказал:

в целом работает, но это какая-то странная схема

Это не странная схема, а установленная разработчиками логика работы. Для впн-клиентов форвард разрешен только в интерфейсы с признаком ip global (галочка "Использовать для выхода в интернет"), иначе форвард запрещен. Если по какой-то причине не хотите ставить эту галочку, создавайте вручную правила разрешающие нужный вам форвард (делается через cli), примеры как раз в теме по ссылке.

-

Пару лет назад уже создавал тему в развитии. Предлагаю всем заинтересованным голосовать.

-

1

1

-

-

В 20.02.2023 в 01:52, Arata сказал:

можно ли настроить такую схему на данном Кинетике?

Да, можно. Такая схема называется Router-on-a-Stick. Отдельной статьи в базе знаний, расписывающей настройки именно такой схемы, нет, но есть статья, из которой вы сможете почерпнуть примеры настройки vlan на кинетике. Ну а остальное - дело техники. Кроме того, можно обратиться в техподдержку. Думаю, они смогут вам помочь с настройкой.

-

1 час назад, elfinith сказал:

Смущает, что в файле self-test имеются вот такие строки:

== Chain _NDM_STATIC_LOOP == src: 192.168.0.0/24, dst: 192.168.0.0/24, in: "*", out: "br0", proto: "any"; SNAT, address: 192.168.0.1 src: 192.168.0.0/24, dst: 0.0.0.0/0, in: "*", out: "br0", proto: "any"; "ndmmark" match, value: 0x4/0x4, invert: 0x0; SNAT, addressЭто, насколько я понимаю, nat loopback (hairpin nat). Есть ли возможность его отключать лучше спросить у техподдержки. Но даже если окажется, что такая возможность есть, нужно понимать зачем нужен nat loopback и к чему приведет его отключение.

-

В 06.02.2023 в 13:26, elfinith сказал:

Добрый день!

Роутер Keenetic Omni KN-1410.

К локальной сети через другой шлюз подключена отдельная подсеть. Так как роутер является шлюзом по-умолчанию, настроил дополнительный статический маршрут в локальной сети (Home), чтобы маршрутизировать трафик в эту подсеть. Проблема в том, что роутер применяет SNAT ко всему трафику, который через него проходит, даже если это локальный трафик, который идёт по созданному статическому маршруту и не выходит через интерфейс провайдера (ISP).

Подскажите, как настроить роутер, чтобы к трафику, который возвращается в локальную сеть, не применялся SNAT.В cli кинетика выполнить:

no ip nat Home - отключает snat для всех пакетов из сети Home.

ip static Home ISP - включаем snat для пакетов из сети Home, уходящих в интерфейс ISP. Если соединение с провайдером организвано по протоколу pppoe, то еще понадобится правило ip static Home PPPoE0.

Подробнее по всем командам в cli-manual.

-

7 часов назад, Arfus сказал:

У VPN клиента действительно пропал доступ ко всем устройствам в домашней сети, кроме самого роутера, его веб-интерфейса и smb шары на нём.

А можно как-то сделать так, чтобы и на адрес 192.168.21.1 тоже доступа не было?

Такое правило нужно было бы добавлять на in для интерфейса впн-клиента. Но, к сожалению, применять правила для интерфейсов впн-клиентов в текущей реализации keenetic os невозможно. Поэтому ограничить доступ именно к ресурсам самого роутера, для впн клиента средствами межсетевого экрана нельзя. Используйте отдельную учетку для впн-клиентов и не сообщайте им учетки для доступа к к шарам роутера и другим сервисам.

-

1

1

-

-

-

Посмотрите здесь. Там хоть речь не о sstp, но действия потребуются абсолютно такие же.

-

1

1

-

-

21 час назад, mburyakov сказал:

Почему такое не получается создать из web-интерфейс, понятно - там правила только на IN (ими мыслить проще и чаще всего их и хватает), а интерфейса, через который приходят пакеты от L2TP, нет. Не понятно только, почему по умолчанию стоит запрет на это направление? Потому что в настройках L2TP в пункте "Доступ к сети" выбрана домашяя сеть, поэтому по умочанию доступ только к ней? А почему тогда выход в интернет работает без дополнительных правил?

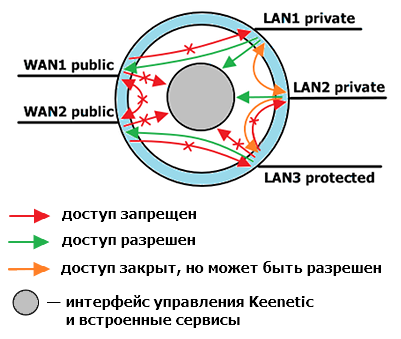

В кинетикОС у интерфейсов есть такая характеристика как security-level. Если у интерфейса security-level private, то на него разрешены входящие. Если seciruty-level public, то входящие запрещены. Из интерфейса с security-level private разрешен форвард в интерфейс с security-level public. Из public в private - нет. Между интерфейсами c security-level private форвард, по-умолчанию, тоже запрещен.

От впн-клиентов l2tp, sstp и pptp серверов разрешен форвард в интерфейс, указанный в настройках в пункте "Доступ к сети", а также к любым интерфейсам с security-level public и признаком ip global (это галочка в настройках интерфейса "Использовать для выхода в интернет"). У любого создаваемого интерфейса по умолчанию seciruty-levle public. Так и у созданного вами wireguard интерфейса, если вы сами не меняли руками. Если у такого public wireguard интерфейса выставить в настройках галочку "Использовать для выхода в интернет" (признак ip global), то создавать разрешающие правила черел cli бы не пришлось.

Подробнее можно почитать в базе знаний: https://help.keenetic.com/hc/ru/articles/360001434079

-

7 часов назад, Михаил Буряков сказал:

Подозреваю, что не хватает разрешающего правила межсетевого экрана, но не могу его настроить для интерфейса L2TP, потому что такого интерфейса нет, как я понял из этой темы. Более того, для клиента, подключенного чере L2TP, не работает захват пакетов - я не могу настроить захват пакетов, чтобы он ловил даже пинг с 192.168.1.32 на 192.168.1.1. Подскажите, это и вправду совсем не работает, и я что-то не понимаю?

Обратите внимание на это сообщение. Только вам нужно будет привязывать acl к интерфейсу Wireguard, а не Bridge, но точно так же на OUT. Ну и сами правила в acl'e у вас должны быть разрешающие. Например permit ip 192.168.1.32/27 0.0.0.0/0

-

1

1

-

-

1 час назад, artitrue сказал:

Добрый день! Подскажите, если роутер Keenetic (например, Extra 2 или Air) используется в режиме повторителя, можно ли использовать его ethernet порты для подключения других устройств к сети или он будет доступен только для "раздачи" интернета по Wi-FI?

Можно

-

В 24.12.2022 в 18:01, qch сказал:

Но оно не хочет работать для подключающихся L2TP клиентов, хотя для обычных клиентов, находящихся в этой локалке, отрабатывает как надо.

Потому что вы создаете правило для пакетов, у которых входящий интерфейс Bridge. У пакетов от vpn-клиентов входящий интерфейс ppp, а Bridge - исходящий. Через веб вам такое правило не создать, только в cli.

Создаете acl и привязываете его к нужному bridge на out. Команды средующие:

access-list vpn - создаем acl с именем "vpn"

deny tcp 192.168.1.64/27 192.168.1.1/32 port range 80 443 - например, создаем правило запрещающее tcp с адресов 192.168.1.64/27 на адрес 192.168.1.1 на порты в диапазоне 80-443. Вам нужно правило для адресов, l2tp клиентов, которым нужно запретить доступ, также нужно указать нужные вам протоколы и порты. Можно создать несколько правил.

exit - Выходим из подгруппы команд создания acl

interface Bridge0 ip access-group vpn out - Привязываем acl с именем vpn на out к интерфейсу, к которому включен доступ в настройках l2tp сервера. По умолчанию это "Домашняя сеть", то есть Bridge0.

system configuration save

-

2

2

-

-

6 часов назад, IKollegaI сказал:

Скорее всего необходимо создать какое-нибудь разрешающие правило на сегменте Test, не могу понять какое.

-

6 часов назад, ANDYBOND сказал:

Поставьте везде провайдерские DNS безо всяких адгвардов - и будет всё хорошо.

Судя по предоставленным логам, падает pppoe, в первом логе даже падение линка есть. Каким боком здесь может помочь замена днс?

-

1

1

-

1

1

-

-

7 минут назад, M V сказал:

Подскажите, плиз, как разрешить NAT для траффика, приходящего через wg туннель из локальной сети клиента?

Попробуйте в cli: ip nat <сеть A> , должно помочь. А вообще, лучше чтобы Wg клиент натил свою сеть А при выходе в WG-туннель.

-

2 часа назад, vasek00 сказал:

Продолжайте жить 93 годом.

Так получается наоборот, это вы продолжаете жить 93 годом, если отрицаете изменения произошедшие с тех пор.

В общем-то продолжайте оставаться при своем мнении, если вам rfc не указ. Можете и дальше удивляться, когда еще у кого-нибудь увидите такие ip-адреса, как у создателя темы.

-

1

1

-

-

17 минут назад, avn сказал:

Попробовал три калькулятора по ipv4, все умерли от 0-ля. Вам шашечки или ехать?

Это вопрос не ко мне а к авторам этих калькуляторов. На вашем скрине видно, что они до сих пор пишут class c, при том, что как я уже говорил, бесклассовая адресация введена в 93 году. А насчет шашечки или ехать, я привел реальный пинг до реального адреса в реальном интернете, если по вашему это не подпадает под понятие "ехать", то я даже не знаю.

-

1

1

-

-

29 минут назад, vasek00 сказал:

Почаще заглядывайте в таблицу маршрутизации, что там и как.

Спасибо за совет. Порекомендую вам того же, далеко, кстати говоря, ходить не надо. Вон у ТС на скринах таблицы маршрутизации как раз адреса с 0 на конце увидите. То, что этот адрес маршрутизируется наверное мне привиделось да?

Обмен пакетами с 188.168.15.0 по с 32 байтами данных:

Ответ от 188.168.15.0: число байт=32 время=18мс TTL=58

Ответ от 188.168.15.0: число байт=32 время=18мс TTL=58

Ответ от 188.168.15.0: число байт=32 время=18мс TTL=58

Ответ от 188.168.15.0: число байт=32 время=18мс TTL=58Статистика Ping для 188.168.15.0:

Пакетов: отправлено = 4, получено = 4, потеряно = 0 -

16 минут назад, Алексей717 сказал:

-

По поводу видео со вторым вашим вопросом, которое вы оставили в другой теме: А вы на кинетике icmp протокол в межсетевом экране на интерфейсе pppoe разрешить на вход не забыли?

-

21 час назад, Алексей717 сказал:

вот

Ответ на вапш вопрос гуглится за секунду:

https://wiki.wireshark.org/SLL#linux-cooked-mode-capture-sll

-

2 часа назад, Denis P сказал:

Это не совсем так, в данной реализации Wi-Fi системы, vlan других сегментов присутствует на портах ретранслятора с тэгом, т.е достаточно на клиенте (и/или свиче) указать его

Спасибо за уточнение, буду знать. Все-таки в изначальном вопросе ТС спрашивалось, если я правильно понял, о возможности иметь на портах ретранслятора vlan, отличный от домашней сети. Наличие на портах гостевого vlan с тэгом - это все-таки не совсем то что нужно.

Чем ограничивается скорость диска по USB

in Обмен опытом

Posted